23-09-2021, 15:48

DDoS nədir?

Bloq

DDoS nədir?

Günlərlə oflayn olmağı düşünə biləcəyiniz hər hansı bir onlayn xidmətə hazır ola bilərsinizmi? Bu cür hadisələrə səbəb ola biləcək dağıdıcı və güclü kiber hücumlara qarşı tədbir görmək istəyənlərin yolu. sualından keçməlidir.

Dağıtılmış Xidmətdən imtina etmə DDoS hücumları, ən az inkişaf etmiş kiber hücum kateqoriyasından biri olmasına baxmayaraq, böyük təsirlər yaratma potensialına malikdir.

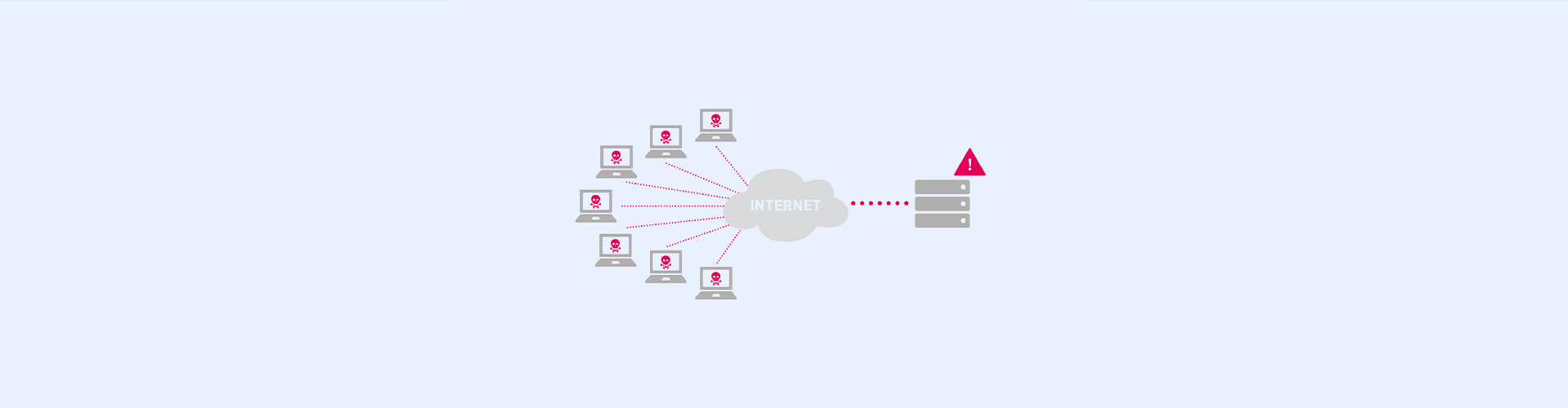

DDoS hücumları, adətən, hamısı təcavüzkar tərəfindən idarə olunan kompüterlər, noutbuklar, serverlər, IoT cihazları kimi internetə qoşulmuş qurğular şəbəkəsi vasitəsi ilə həyata keçirilir. Bu cihazların hər yerdə ola bilməsi hücumun " paylanmış " adlandırılmasının səbəbidir. Hakerlər tərəfindən qaçırılan və zombi adlandırılan bu cihazların sahibləri bundan xəbərsiz ola bilərlər.

Serverlər, şəbəkələr və onlayn xidmətlər müəyyən miqdarda trafikə nəzarət etmək üçün nəzərdə tutulmuşdur, lakin DDoS hücumu ilə göndərilən yüksək miqdarda trafik sistemin tıxanmasına səbəb olur və qanuni istifadəçilərin xidmətlərə daxil olmasının qarşısını alır (' xidmətdən imtina ').

Hücum cihazı; onu botnetin bir hissəsinə, yəni təcavüzkarın nəzarətində olan bir qrup cihaza çevirir. Botnetlər, phishing e -poçtları, zərərli proqramların və ya fidyə proqramlarının yayılması və ya DDoS hücumunda trafikə daxil olmaq kimi hər cür zərərli fəaliyyət üçün istifadə edilə bilər.

Təcavüzkarlar tez -tez xaosa səbəb olmaq, müəyyən bir xidməti hədəf almaq və ya qəsb növü olaraq pul almaq məqsədi ilə DDoS hücumları həyata keçirirlər.

DDoS hücumu necə edilir?

DDoS hücumları, bir şəbəkədə birlikdə işləyən birdən çox cihazı əhatə edir. İnsanların banklardan tutmuş elektrik stansiyalarına qədər gündəlik ehtiyacları üçün asılı olduqları qurum və şirkətlər, ləyaqətsizlik və xaos üçün hədəf alınmışdır. Sistemin kəsilməsi zamanı oğurluq, qəsb, fişinq və fidyə proqramı kimi əlavə hücumlar başlaya bilər.

DDoS hücumları İnternetə qoşulmuş cihaz şəbəkələri ilə həyata keçirilir. Bu şəbəkələr hər biri bot (zombi) zərərli proqramı ilə yoluxmuş və təcavüzkar tərəfindən uzaqdan idarə olunan cihazlardan ibarətdir. Təcavüzkarlar botnetlər yaratmaq üçün zəifliklərdən istifadə edərək cihaz sahiblərinə xəbər vermədən zərərli proqramları cihazlara daxil edirlər. Bir botnet (botlar şəbəkəsi) minlərlə və ya milyonlarla uzaqdan idarə olunan qurğuya sahib ola bilər.

Bir botnet qurulduqdan sonra, təcavüzkar hər bir bota uzaqdan təlimat göndərə bilər ki, bu da onları hücuma keçir. Bir server və ya şəbəkə bir botnet tərəfindən hədəf alındıqda, hər bot, hədəfin IP ünvanına sorğu göndərir və potensial olaraq serverin və ya şəbəkənin həddən artıq yüklənməsinə səbəb olur. Beləliklə, server və ya şəbəkə normal trafikə xidmət edə bilmir. Yuxarıda qeyd etdiyimiz kimi, xidmətdən imtina adı buradan gəlir.

Təcavüzkar, hədəf tərəfindən alınan əks tədbirlərə cavab olaraq bir və ya daha çox fərqli hücum vektoru və ya dairəvi hücum vektorundan istifadə edə bilər. Çox vektorlu DDoS hücumları, hədəfi müxtəlif yollarla boğmaq üçün çoxlu hücum yollarından istifadə edir və potensial olaraq hər hansı bir orbitdə yumşaltma səylərini çətinləşdirir.

DDoS hücumunun simptomları nələrdir?

Bir DDoS hücumunun ən çox görülən əlaməti bir saytın və ya xidmətin birdən -birə yavaşlaması və ya yararsız hala düşməsidir. Demək olar ki, bütün DDoS hücumları, hədəf cihaz şəbəkəsinin alverini əhatə edir. Adətən məqsəd, serveri tutumundan artıq olan böyük miqdarda trafiklə doldurmaqdır.

Hər bot qanuni bir internet cihazı olduğu üçün hücum trafikini normal trafikdən ayırmaq çətin ola bilər. Bu səbəbdən, DDoS hücumuna məruz qaldığınızı anlamaq üçün saytınızın normal olaraq aldığı trafikə baxılması məsləhət görülür. Əlbəttə ki, böyük miqdarda qanuni trafik də serverləri alt -üst edə bilər, xidməti ləngidir və ziyarətçiləri və potensial müştəriləri uzaqlaşdırır. Beləliklə, qanuni veb trafiki ilə DDoS hücumlarının səbəb olduğu trafik arasındakı fərqi necə ayırd etmək olar?

Bunun üçün istifadə olunan trafik təhlili vasitələri, bir DDoS hücumunun aşağıdakı göstəricilərindən bəzilərini aşkar etməyə kömək edə bilər:

•Tək bir IP ünvanından və ya IP aralığından qaynaqlanan şübhəli miqdarda trafik

•Cihaz növü, coğrafi yer və ya veb brauzer versiyası kimi tək bir davranış profilini paylaşan istifadəçilərdən gələn trafik axını

•Bir səhifəyə və ya son nöqtəyə edilən sorğuların səbəbsiz artması

•Günün müəyyən saatlarında sıçrayışlar və ya hər 10 dəqiqədə qeyri -təbii bir sıçrayış kimi qəribə trafik nümunələri.

Adətən, qanuni trafikin səbəb olduğu dayanma müddəti çox qısa olur və tez-tez yeni bir məhsula və ya oyuna yüksək tələbat yaranır. Bununla birlikdə, bir DDoS hücumunda, trafikdə vaxtaşırı sıçrayışlar, xidmətlərin birdən-birə yavaşlaması və ya günlər ərzində oflayn olması, hücum artıq uzunmüddətli kəsilmələrə səbəb olmaq üçün hazırlanmışdır. DDoS hücumunun növündən asılı olaraq fərqli ola biləcək digər daha açıq əlamətlər də ola bilər.

DDoS hücum növləri nələrdir?

DDoS hücum növləri bir şəbəkə bağlantısının fərqli komponentlərini hədəf alır. Necə işlədiyini başa düşmək üçün şəbəkə bağlantısının necə qurulduğunu bilmək lazımdır. İnternetdəki bir şəbəkə bağlantısı çox fərqli komponentlərdən və ya "qatlardan" ibarətdir.

Modeldəki hər bir təbəqənin fərqli bir məqsədi var. Məsələn tətbiq qatı hücumları - Tətbiq təbəqəsi hücumlarına bəzən bir qat 7 DDoS hücumu deyilir (OSI modelinin 7 -ci qatına istinadən). Hücumlar, veb səhifələrin serverdə göstərildiyi və HTTP istəklərinə cavab olaraq çatdırıldığı təbəqəni hədəf alır. Layer 7 hücumlarına qarşı müdafiə çətindir, çünki zərərli trafiki qanuni trafikdən ayırmaq çətin ola bilər.

HTTP sel adlı DDoS hücumlarında, bir çox fərqli kompüterdən çox sayda HTTP istəyi eyni anda "yeniləmə" düyməsinə basıldığı kimi xidməti rədd etməyə səbəb olaraq serveri doldurur.

Sadə olanlarda, eyni aralığa hücum edən IP ünvanları və yönləndiricilərlə tək bir URL əldə edilə bilər. Daha mürəkkəb versiyalarda birdən çox hücum edən IP ünvanlarından istifadə edilə bilər və təsadüfi marşrutlaşdırıcılardan istifadə edərək təsadüfi URL -lər təyin edilə bilər.

Protokol hücumları (Protokol hücumları / vəziyyəti tükəndirmə hücumları), server divarlarını və ya firewall və yük balanslaşdırıcıları kimi şəbəkə avadanlığı qaynaqlarını çox istehlak edərək xidmətin kəsilməsinə səbəb olur. Protokol hücumları, hədəfi əlçatmaz etmək üçün protokol yığınının 3 və 4 -cü qatlarının zəif cəhətlərindən istifadə edir.

Şəbəkə infrastrukturunu hədəf alan DDoS hücumları; Yavaş pinglər, qüsurlu pinglər və qismən paketlər göndərərək əlaqə istəklərini yoxlamaqdan məsul olan şəbəkə sahələrinə hücum edə bilərlər. Veb tətbiqetmələri (WAF) vasitəsilə əldə edə bilərlər.

Şəbəkə qatının və ya protokol hücumlarının şiddəti saniyədə paketlərlə ölçülür, çünki bu, hərəkətdən çox göndərilən məlumat paketlərinin sayından asılıdır. Bu DDoS hücumlarının bir növü SYN sel (Syn Flood) olaraq bilinir . Təcavüzkar, dəfələrlə ilk əlaqə sorğusu (SYN) paketlərini göndərir və TCP əl sıxışmasının tamamlanmasını maneə törədir və cihazı trafikə reaksiya vermir.

Həcmli hücumlar, bütün mövcud bant genişliyini istehlak edərək tıxanma yaratmağa çalışır. Gücləndirmə forması və ya botnetdən istəklər kimi çoxlu məlumatlar təyinat yerinə göndərilir. Bu tip hücumlar, digər növ hücumların da aktivləşə bilməsi üçün təhlükəsizlik infrastrukturunu sıxışdırmağı hədəfləyə bilər.

Saxta bir IP ünvanına (qurbanın IP ünvanı) serverdən cavab verməyi nəzərdə tutan DNS Gücləndirmə hücumları ( NTP Amplification Attack ) da DDooS hücumlarının bir növüdür.

DDoS hücumu altında nə etməli?

Hücum nə qədər mürəkkəb olsa, hücum trafikini normal trafikdən ayırmaq bir o qədər çətindir. Hücumçunun məqsədi hücumu maneə törətmək üçün səylərini mümkün qədər təsirsiz etməkdir.

Bir DDoS hücumunda, problemlərin nə vaxt başladığını və nə qədər davam etdiyini göstərən bir zaman çizelgesi yaratmalı və hansı tətbiqlərin, xidmətlərin və serverlərin təsirləndiyini təyin etməlisiniz. DDoS hücumunu görmüş olsalar da, veb hosting provayderinizə məlumat verməyiniz də vacibdir; məsələn, IP -nin dəyişdirilməsi DDoS hücumunun təsirlərini azaltmağa kömək edə bilər.

Twitter və Facebook kimi sosial media platformalarında baş verənlər haqqında xidmət istifadəçilərini məlumatlandırmaq da tövsiyə olunur.

DDoS hücumlarından qorunma üsulları nələrdir?

DDoS hücumları, böyük miqdarda trafikin müəyyən bir yerə yönləndirilməsi ilə məşhurdur. Bir işin bütün onlayn varlığı bir yerdədirsə, risk böyükdür. Bu səbəbdən, sistemləri yerləşdirmək vacibdir, çünki hücumları eyni anda fərqli hədəflərə yönəltmək daha çətindir, hətta mümkün deyil.

Veb trafikini izləmək və normal trafikin necə göründüyünü və anomal trafikin nə olduğunu dəqiq təsəvvür etmək DDoS hücumlarının qarşısını almaq və ya aşkar etməkdə təsirli ola bilər. İstəklərin sayı müəyyən bir həddən artıqdırsa, xəbərdarlıqların qurulması tövsiyə olunur, lakin yuxarıda qeyd etdiyimiz kimi, bu həmişə zərərli fəaliyyətlə məşğul olduğunuz anlamına gəlmir.

DDoS hücumlarının qarşısını almaq üçün bir IP stresser istifadə etmək, bant genişliyinizi yoxlamaq üçün təsirli bir yol ola bilər.

Bundan əlavə, Cloudflare, Akamai, Radware kimi təhlükəsizlik xidmətlərinə üstünlük verilir ki, bu da müəssisələrin veb trafikində böyük artımın öhdəsindən gəlməsinə və hücumların səbəb olduğu zərərin qarşısını almasına kömək edir. Bu qurbanın şəbəkəsindən zərərli trafik yönləndirərək şəbəkəni DDoS hücumlarından qorumağa çalışır.

Onların əsas diqqəti, zərərli bir hücumu qeyri -adi yüksək trafik həcmindən fərqləndirməklə əslində bir DDoS hücumunun olub olmadığını aşkar etməkdir. Daha sonra, trafikin böyük bir hissəsinin gəldiyi IP -nin nüfuzunu qiymətləndirməyə, zərərli trafiklə əlaqəli ümumi nümunələri axtarmağa davam edirlər. Qeyri -adi və ya bilinən zərərli bir yerdən gəlirsə, DDoS qoruma xidməti zərərli trafiki mümkün qədər udur və yönləndirir, idarə olunan hissələrə yönləndirir.

Avropa mərkəzli bir şirkət Amerikada bir DDoS qoruma təminatçısı ilə işləyə bilər, lakin bu provayderin Avropada yerləşən serverləri və ya qovşaqları yoxdursa, gecikmiş cavab müddəti trafikin marşrutlaşdırılması problemlərinə səbəb ola bilər.

Ən məşhur DDoS qoruma üsullarını sadalayaq və əlavə edək ki, potensial olaraq bir DDoS hücumunun qarşısını almaq üçün hər cür yol sınansa da, zaman zaman təcavüzkarlar yenə də uğur qazana bilərlər:

•Qara dəlik marşrutu : Bu həll yolu qara dəlik marşrutu yaratmağı və trafiki həmin marşruta yönləndirməyi nəzərdə tutur. Xüsusi məhdudiyyət meyarları olmadan tətbiq edildikdə, həm qanuni, həm də zərərli trafiki boş bir marşruta/qara dəliyə yönləndirir və şəbəkədən çıxarır. Məsələn, bir internet xidmət təminatçısı bir saytın bütün trafikini qara dəliyə göndərə bilər, ancaq bu, şəbəkəni əlçatmaz hala gətirdiyindən ideal bir həll deyil.

•Rate Limit: Bir serverin müəyyən bir müddətdə qəbul edəcəyi sorğu sayını məhdudlaşdırmaq DDoS hücumlarını azaltmağın bir yoludur. Bu üsul kobud güc hücumlarını və giriş cəhdlərini azaltmaqda faydalı olsa da, kompleks DDoS hücumu ilə effektiv mübarizə aparmaq üçün tək ola bilər.

•Veb tətbiqi təhlükəsizlik duvarı (WAF): Layer 7 hücumlarını azaltmağa kömək edə biləcək bir vasitə olan WAF, hədəf serverini müəyyən zərərli trafikdən qoruyaraq internet və bir qaynaq serveri arasında bir firewall yerləşdirərək tərs bir proxy rolunu oynaya bilər. Effektiv bir WAF, hücumlara cavab olaraq xüsusi qaydaları tez bir zamanda tətbiq etmək qabiliyyətinə malikdir.

•Anycast şəbəkə yayılması: Paylanmış bir server şəbəkəsi üzərindən hücum trafikini mənimsəməyi hədəfləyir . Anycast şəbəkəsi, hücumun ölçüsündən və şəbəkənin səmərəliliyindən asılı olaraq fərqli nəticələr verə bilər.

DDOS hücumları niyə təhlükəlidir?

DDoS hücumlarının təhlükəli olmasının əsas səbəblərindən biri, DDoS hücumu yaratmaq və başlatmaq üçün heç bir ciddi inkişaf etmiş texnikaya ehtiyac olmamasıdır. Bir hakerin hədəf serverə heç bir kod yükləməsinə ehtiyac yoxdur. Məqsədli veb serverə milyonlarla ping göndərmək üçün cihazları idarə etmək kifayətdir.

Daxil olan trafik axını paylandığı üçün DDoS hücumlarından qorunmaq çətindir. Botnetdəki təhlükəli "zombi" cihazlara aid milyonlarla IP ünvanından gələn istəklərin qarşısını almaq üçün filtrlər əlavə etmək davamlı olmayan müdafiə strategiyasıdır.

Ən pisi də budur ki, DDoS hücumlarında potensial hücum vektorları günbəgün artır. Hər gün daha çox cihaz istehlakçıların əlinə keçdikcə və IoT bazarı daha çox cihaz növünü əhatə etməklə genişləndikcə, potensial DDoS hücumlarından qorunmaq çətinləşir. Bu qurğular standart bir kompüter və ya serverlə müqayisədə inkişaf etmiş bir təhlükəsizlik proqramına malik olmaya bilər, buna görə də botnetin bir hissəsini yaratmaq təhlükəsinə məruz qalırlar.

Məşhur DDoS hücumları bəzi mənbələr Panix, qədim internet xidmət təminatçıları biri ki , ilk DDoS qurbanı hücum olub 1996-cı . Lakin , Trin00 , Minnesota Universitetində kompüter şəbəkəsinin səbəb iki gün bağlamaq üçün iyul 1999-cu il , tez-tez ki, qeyd cybercriminals onların istifadə web trafik üçün aiddir olmayan cihazlar qaçırmaq olan ilk DDoS hücum kimi müəyyən bir hədəf şəbəkəsini pozmaq.

İndiyə qədər bilinən, həyata keçirilməsi çox sadə, lakin böyük təsirlərə malik olan DDoS hücumlarının ən böyük və ən dağıdıcı nümunələrini sadalaya bilərik:

•MafiaBoy - 2000 - ci ilin fevral ayında , 15 yaşındakı Kanadalı Michael Calce, MafiaBoy onlayn adından istifadə edərək, çox sayda kompüteri botnetə bağlayaraq Yahoo !, eBay, Amazon, CNN, Dell, Fifa. DDoS hücumları təşkil etdi. Calce tutuldu və cərimələndi.

•Estoniya - 2007 -ci ilin aprelində Estoniya parlamenti, bankları, nazirlikləri və medianı, eləcə də ölkədəki bütün onlayn xidmətləri hədəf alan bir sıra DDoS hücumlarına məruz qaldı. Estoniya DDoS hücumunun Rusiya ilə siyasi münaqişəyə cavab olaraq edildiyi və ölkələrarası kiber müharibənin ilk və ən böyük nümunələrindən biri olduğu düşünülür.

•Spamhaus- Mart 2013 , spam e-poçtlarının 80% -ni sildiyi bir sənaye lideri veb təhlükəsizlik şirkəti olan Spamhaus-a qarşı indiyə qədər edilən ən böyük DDoS hücumunun tarixi olaraq bilinir. Təxminən iki həftə davam edən və saniyədə 300 gigabit trafik göndərdiyi təxmin edilən hücum, İngiltərədə şəbəkənin kəsilməsi ilə nəticələndi.

•Mirai / Dyn - 2016 -cı ilin oktyabrında Avropanın və Şimali Amerikanın bir çox yerində birdən çox onlayn xidməti sıradan çıxaran Mirai botnet; Bu, xəbər saytları, Spotify, Reddit, Twitter, PlayStation Network kimi bir çox rəqəmsal xidmətin yavaşlamasına və ya tamamilə əlçatmaz olmasına səbəb oldu. Kameralar, marşrutlaşdırıcılar, ağıllı televizorlar və printerlər də daxil olmaqla milyonlarla IoT cihazına nəzarəti ələ alan hücum nəticəsində bir günə yaxın davam etdi. Hücum; Netflix, PayPal, Visa, Amazon və The New York Times da daxil olmaqla bir çox böyük şirkətin şəbəkə infrastrukturu üçün vacib olan əsas DNS təminatçısı Dyn -i hədəf aldı.

•Google Gücləndirmə - 2020 -ci ilə qədər ictimaiyyətə açıqlanmayan hücum, 2017 -ci ildə müxtəlif texnikalarla Google -un minlərlə IP -ni hədəfə aldı və təxminən altı ay davam etdi. Hücum, bir il əvvəl Mirai botnet-in rekord qıran 623 Gbps hücumundan dörd dəfə böyük idi.

•GitHub - Milyonlarla inkişaf etdiricinin istifadə etdiyi məşhur bir onlayn kod idarəetmə xidməti olan GitHub, 2018 -ci ilin fevral ayında botnetlər daxil olmayan kütləvi bir həcmli hücumun hədəfi idi. Təcavüzkarlar kimi tanınan bazası caching sisteminin bir komanda bir açığı istismar edən hücum Memcached , 10 dəqiqə ərzində aşkar anti-DDoS sistemləri 20 dəqiqə sayəsində ərzində azaldılacaq edildi.

•Amazon Web Services (AWS) - GitHub hücumunun rekordunu qıran bu DDoS hücumu, 2020 -ci ilin fevral ayında baş verən kütləvi bir DDoS hücumudur. Təcavüzkarlar, Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection adlı bir texnikadan istifadə edərək AWS müştərisini hədəfə aldılar. Bu texnika həssas üçüncü tərəf CLDAP serverlərinə əsaslanır və qurbanın IP ünvanına göndərilən məlumatların miqdarını 56 ilə 70 dəfə artırır. Hücum üç gün davam etdi və saniyədə heyrətləndirici 2.3 terabayta çatdı. Hücum, AWS müştəriləri üçün potensial gəlir itkisinə və marka dəyərinə zərər vurmağa əhəmiyyətli təsir göstərdi.